01. 보안 그룹과 네트워크 ACL

1.1 접근 제어 (Access Control)

1.1.1 접근 제어 개요

- 일반적인 측면에서 접근 제어는 보안상 위협으로부터 제반 시설 및 환경을 보호하기 위한 보안 대책이다.

- 인가된 대상은 접근에 허용하고, 인가되지 않은 대상은 접근을 거부하여 보안 측면을 강화할 수 있다.

1.2 보안 그룹과 네트워크 ACL

1.2.1 보안 그룹과 네트워크 ACL 개요

- AWS에서는 네트워크 인프라 보호를 위한 트래픽 제어 정책으로 보안 그룹(Security Group)과 네트워크 ACL(Network Access Control List) 기능을 활용한다.

- 보안그룹과 네트워크 ACL은 IP 주소와 프로토콜과 포트 번호를 통해 대상을 식별하고 제어 정책에 따라 대상의 허용 여부를 판단한다.

- 이러한 보안 그룹과 네트워크 ACL은 트래픽의 방향성에 따라 인바운드 규칙과 아웃바운드 규칙으로 나뉜다.

1.2.2 보안 그룹과 네트워크 ACL 차이점

▶ 트래픽 제어 대상

- 보안 그룹과 네트워크 ACL은 트래픽 제어를 수행하는 AWS 대상이 다르다.

- 보안 그룹은 인스턴스 레벨의 접근 제어를 수행한다. EC2 인스턴스나 ALB 등과 같은 특정 대상에 대한 접근 제어 정책이 보안 그룹이다.

- 네트워크 ACL은 서브넷 레벨의 접근 제어를 수행한다. VPC 내부에 생성한 서브넷 네트워크에 대한 접근 제어 정책이 네트워크 ACL이다.

▶ Stateful vs Stateless

- Stateful : 이전 상태 정보를 기억

- Stateless : 이전 상태 정보를 기억하지 않아 다음 단계에 기여 x

- 보안 그룹은 Stateful 접근 제어 동작을 수행한다.

- 인바운드로 들어오는 트래픽에 대해 인바운드 규칙에 따라 대상이 허용된다면, 그 상태 정보를 기억하고 있어서 아웃바운드로 되돌아갈 때(리턴 트래픽) 아웃바운드 규칙 상관 없이 허용된다.

- 네트워크 ACL은 Stateless 접근 제어 동작을 수행한다.

- 인바운드로 돌아오는 트래픽에 대해 규칙에 따라 대상이 허용된다 하더라도 그 상태 정보는 기억되지 않아 아웃바운드로 되돌아 갈 때 아웃바운드 규칙에 따라 허용할지 거부할지 결정해야 한다.

02. VPC 플로우 로그 [VPC Flow Log]

2.1 VPC 플로우 로그란?

2.1.1 VPC 플로우 로그란?

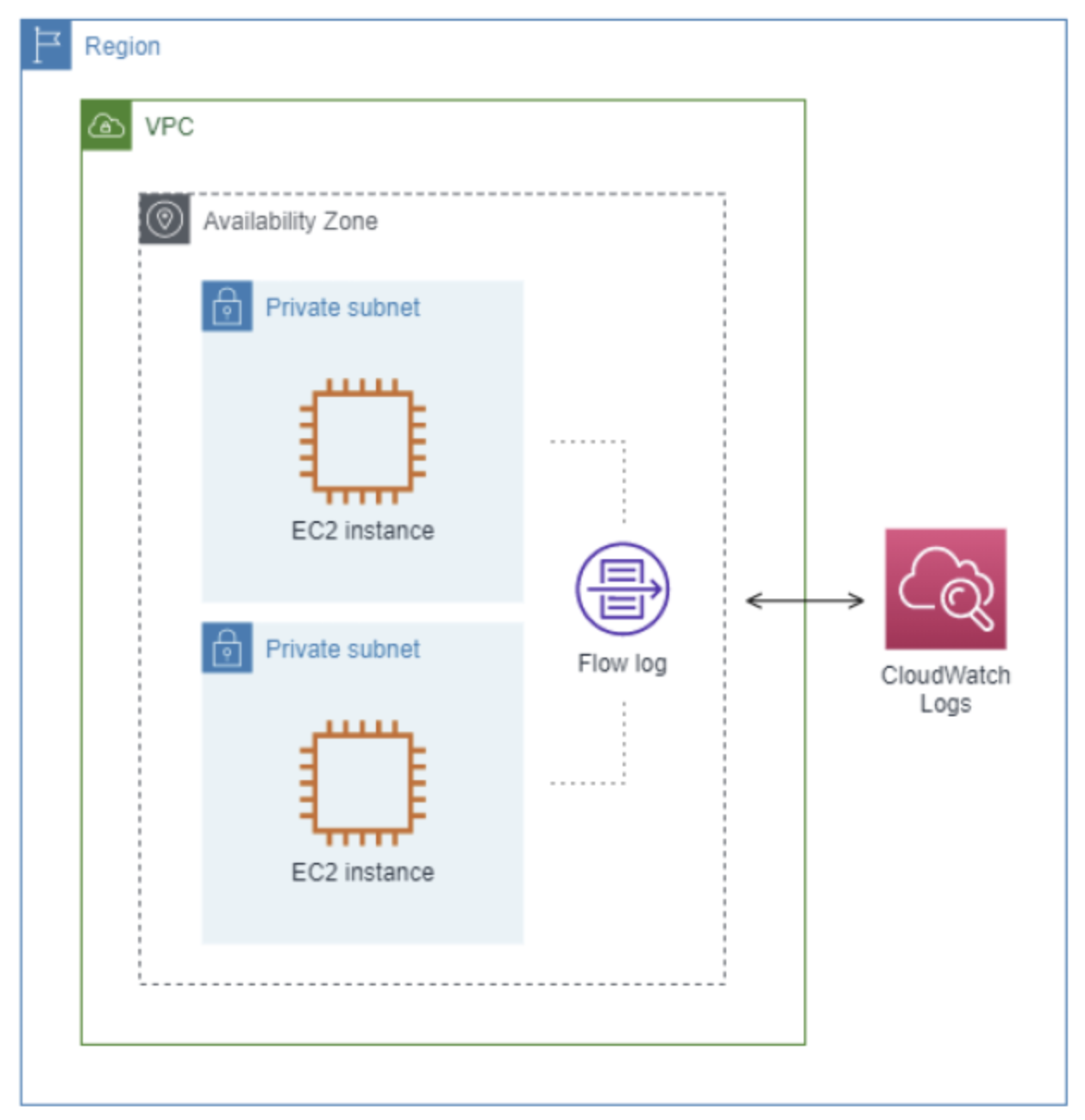

VPC 플로우 로그는 VPC에 속한 네트워크 인터페이스에서 송수신되는 트래픽에 대한 정보를 수집할 수 있는 기능이다.

이를 통해 네트워크 연결 문제 해결, 보안 문제 확인, 네트워크 접근 제어 정책이 정상적으로 동작하는지 확인해 볼 수 있다.

- VPC에서 플로우 로그를 활성화하면 대상 네트워크 인터페이스로 송수신되는 정보를 수집하는데, 이때 보이는 정보 형태를 플로우 로그 레코드라 한다.

03. VPC 트래픽 미러링 [VPC Traffic Mirroring]

3.1 VPC 트래픽 미러링 개요

3.1.1 VPC 트래픽 미러링이란?

트래픽 미러링[Traffic Mirroring]이란 네트워크 환경에서 발생하는 트래픽을 복제하여 특정 장치로 전달하여 해당 저보를 모니터링 할 수 있는 기능이다.

바로 전에 소개한 VPC 플로우 로그와 유사한 느낌이 존재하지만 아래와 같은 차이점이 존재한다.

| VPC 플로우 로그 | VPC 트래픽 미러링 |

| VPC 상 네트워크 플로우를 로그 형태로 표현 | VPC 상 트래픽의 실제 네트워크 패킷 정보를 수집 |

| 타깃 : S3 버킷이나 CloudWatch Logs로 전달 | 타깃 : 다른 ENI나 NLB로 전달 |

| 구조 : 레코드 형태로 제한된 필드 정보 제공 | 구조 : 실제 네트워크 패킷 |

→ 가장 큰 차이는 산출 결과물이 VPC 플로우 로그는 정형화된 필드로 이루어진 로그이며, VPC 트래픽 미러링은 실제 네트워크 패킷이라는 점이다.

→ 트래픽의 상세한 분석이나 기초 자료의 결과를 확인하고 싶을 경우 VPC 트래픽 미러링을 통해 실제 네트워크 패킷을 수집하여 활용한다.

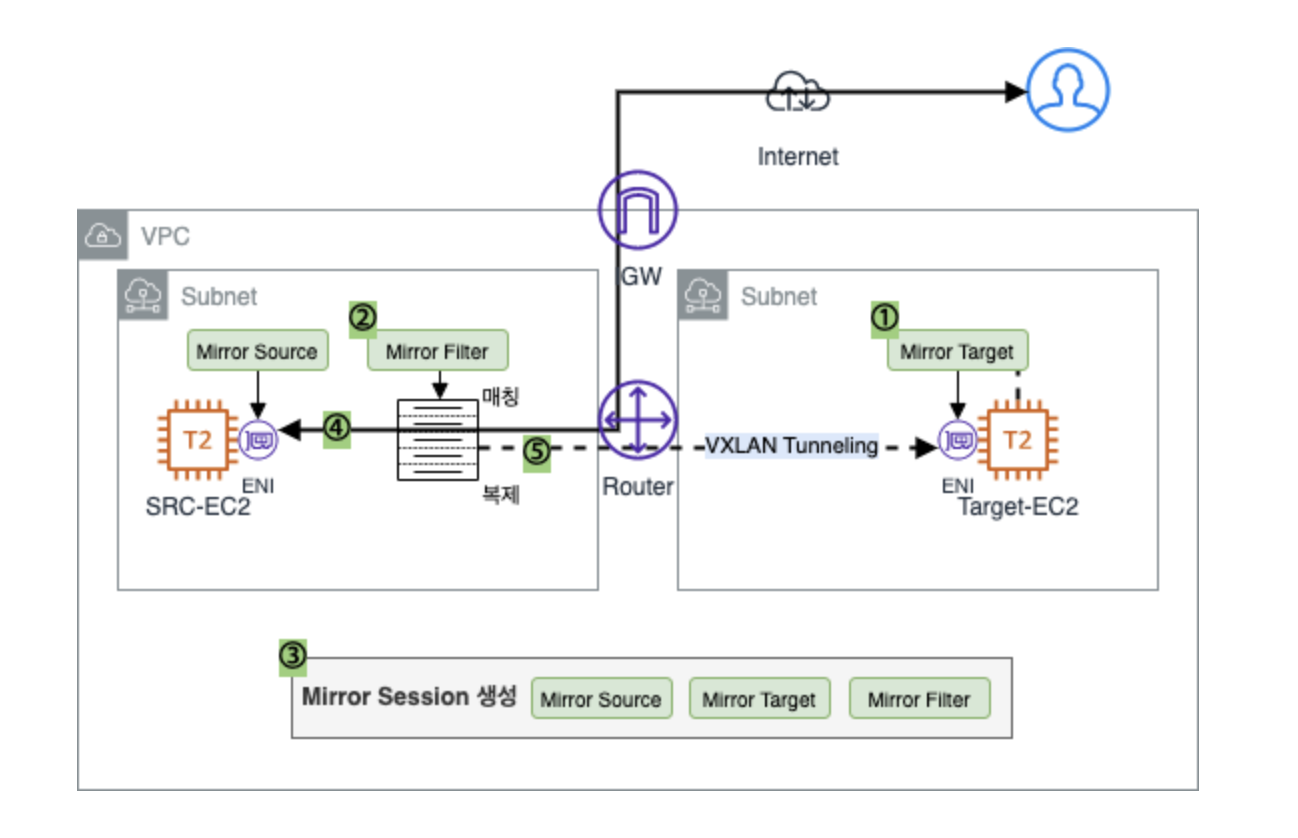

3.1.2 VPC 트래픽 미러링 구성

▶ 미러 소스 [Mirror Source]

- 트래픽 미러링을 수행할 대상이다.

- VPC 내에 존재하는 AWS 네트워크 리소스를 대상으로한다. VPC 트래픽 미러링은 ENI [Elastic Network Interface]를 미러 소스로 사용할 수 있다.

▶ 미러 타깃 [Mirror Target]

- 트래픽 미러링을 통해 복제된 트래픽을 전달할 목적지 대상이다.

- 미러 타깃은 소스와 다른 ENI 또는 NLB가 될 수 있다. 즉, 소스와 타깃은 동일한 대상이 될 수 없다.

▶ 미러 필터 [Mirror Filter]

- 트래픽 미러링 필터를 통해 트래픽 대상을 정의할 수 있다.

- 출발지/목적지에 대한 IP 대역이나 프로토콜, 포트 번호 등을 지정하여 필터링 대상의 트래픽을 지정할 수 있으며, 인바운드 또는 아웃바운드 형태로 방향성에 따라 지정한다.

▶ 미러 세션 [Mirror Session]

- 트래픽 미러링 필터를 사용하는 미러 소스와 미러 타깃 간의 연결을 말하는 단위이다.

- 미러 세션을 통해 소스와 타깃을 지정하고 필터를 연결하여 트래픽 미러링 연결 구성을 생성한다.

3.2 VPC 트래픽 미러링 동작 및 제약 사항

3.2.1 VPC 트래픽 미러링 동작

미러 타깃 지정 → 미러 필터 구성 → 미러 세션 생성 (소스, 타깃, 필터 연결)

- 복제된 트래픽을 전달받을 미러 타깃을 지정한다.

- 미러 필터를 구성한다.

- 미러 세션을 생성한다.

- SRC-EC2에서 발생한 트래픽을 미러 필터에서 매칭 여부를 판단한다.

- 미러 필터에 매칭이 될 경우 해당 트래픽을 복제하여 미러 타깃에 전달한다. 이때 해당 트래픽은 VXLAN 터널링에 의하여 보호되어 전달한다.

04. AWS WAF [Web Application Firewall]

4.1 AWS WAF 개요

4.1.1 WAF (Web Application Firewall) 이란?

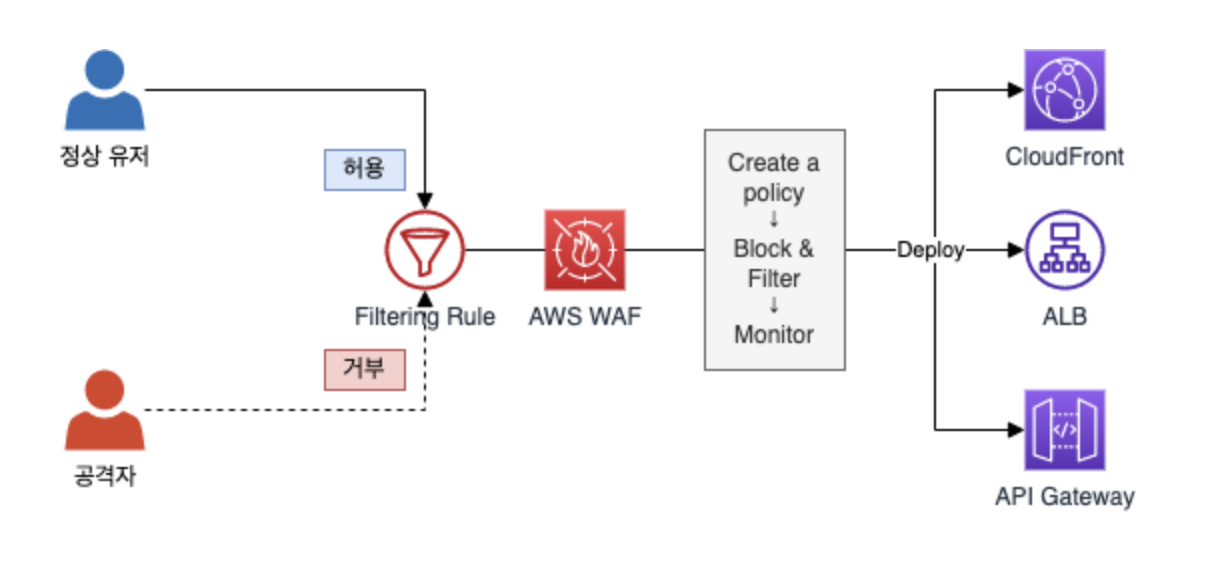

: WAF란 웹 애플리케이션 보안에 특화된 전용 방화벽이다. SQL Injection 공격, XSS, CSRF 공격 등과 같이 웹 서비스 취약점에 대한 공격을 탐지하고 차단하는 기능을 수행한다.

4.1.2 AWS WAF 주요 기능

▶ 웹 트래픽 필터링

: 웹 취약점 공격을 차단하는 규칙을 손쉽게 생성하여 웹 트래픽을 필터링하도록 규칙을 생성할 수 있다.

▶ 자동화 및 유지 관리

: API를 통해 규칙을 자동으로 생성 및 유지 관리하고, 개발 및 설계 프로세스에 규칙을 통합할 수 있다.

또한, AWS CloudFormation 템플릿을 사용하여 자동 배포 및 프로비저닝 할 수 있다.

▶ 가시성 보장

: AWS WAF는 CloudWatch와 완전히 통합되어 다양한 지표를 제공한다. 임계값이 초과하거나 특정 공격이 발생하는 경우 손쉽게 사용자 지정 경보를 하거나 가시성을 보장할 수 있다.

▶ AWS Firewall Manager와 통합

: AWS Firewall Manager를 사용하여 AWS WAF 배포를 중앙에서 구성 및 관리할 수 있다.

4.1.3 AWS WAF 특장점

▶ 민첩한 보안

: 빠른 규칙 전파 및 업데이트가 수행되며, 서비스 영향 없이 유연한 구성으로 민첩한 보안 서비스 제공

▶ 동적 확장

: AWS WAF로 트래픽이 급증 시 대역폭을 자동으로 확장하여 서비스에 문제없도록 작동

▶ 효율적인 비용

: AWS WAF 초기 구축에 대한 높은 투자 비용이 없으며, 사용한 만큼만 비용 지불

▶ 손쉬운 배포 및 유지 관리

: AWS Firewall Manager를 통해 규칙을 중앙에서 정의 및 관리하여 유지 관리의 편의성을 제공

▶ API를 통한 자동화

- AWS WAF의 모든 기능은 API 또는 AWS Management Console을 사용해 구성할 수 있다.

- 이를 통해 DevOps에서 애플리케이션을 개발하면서, 웹 보안을 강화하는 애플리케이션별 규칙을 정의할 수 있다.

'CS > aws 네트워크' 카테고리의 다른 글

| [AWS 부하분산] ELB, Route 53, CloudFront, Global Accelerator (0) | 2023.08.11 |

|---|---|

| [AWS 네트워크 인터넷 연결] AWS의 인터넷 연결, 인터넷 게이트웨이, NAT 디바이스, Proxy 인스턴스 (0) | 2023.08.10 |

| [AWS 네트워크 VPC 고급] VPC 엔드포인트, 배치 그룹 (0) | 2023.08.10 |

| [AWS Network VPC 기초] OSI 7 계층 모델, DHCP 동작 절차, 보안 그룹과 ACL (1) | 2023.08.09 |

| AWS 소개 및 용어 정리 (0) | 2023.08.08 |